Непридуманные истории придуманного человека. С таким названием я начинаю новую, точнее сказать, первую, а может быть и единственную, линию рассказов. О чем они — вы можете понять сами, читая и впитывая информацию. Но помните, что все они могут быть совершенно разными, с разным настроением — от белого к черному, с небес на землю, от квадратного к круглому, в общем, свои отзывы вы можете оставить тут в комментариях, в ответе или личном сообщении мне в Твиттере. Самый первый рассказ о горючем, но полезном продукте — через несколько секунд.

На днях я начитался ужастиков про DNS. Domain name system — DNS — это такая мировая система по управлению доменными именами, а доменные имена — это те адреса, что вы используете при доступе к любым сайтам, например yandex.ru — доменное имя, и оно управляется NS Яндекса. А NS — name server — входят в состав DNS. Ну а дальше будет много непонятного, что наверное уже не будет так подробно расшифровано. Так что, внимание, далее научный контент!!

У меня появилась мысль, что возможно изменение по одиночке записей на различных slave NS-серверах, несвязанных между собой. Да и неграмотные DNS — вообще, оказывается, брешь в системе безопасности вашей локальной сети, домена, почты, сайта (да-да, так много вещей сразу попадает под удар), если эти DNS настроены плохо или не контролируются вами.

Случай первый. Безопасность почты. Давайте предположим, что у нас есть домен wikileaks.ltd, который добавлен на три DNS — два из них вторичные (slave) и один — первичный (master). slave-1 стоит в Москве, а slave-2 — в Чикаго. Внезапно master выходит из строя на долгий срок, нигде в мире на DNS не сохранился кэш, либо его срок действия уже истек, зону начинают обрабатывать только slave сервера. В этот же момент хакер проник на один из slave-серверов, допустим на тот, что в Чикаго (slave-2), и изменил зону домена, теперь MX записи у него стали не от Google Apps, а от Яндекс.Почты. Итак, получилась ситуация, что домен есть на двух вторичных NS, но на одном у нас MX Google (как и должно быть), а на другом — Яндекс (что неверно). Хакер запарковал домен в почту Яндекса и ждет двух важных и секретных писем — одно отправлят с сервера в Бразилии, а другое — с сервера в Казахстане. Получит ли хакер секретные письма? Оба, только одно или все-таки ни одного? Или почта раздвоится и будет отправлена и в Google, и в Яндекс?

По непроверенной информации, есть шанс, что Google настолько продвинут, что поддержит зону своим кэшем не один день. Но и Яндекс не лыком шит, думаю, что-то придумал. Но вот если MX записи у нас будут ни Google или Яндекс, а хостинг-1 и хостинг-2 с минималистическим кэшем, да и NS у такого хостинга почему-то по одному, проще говоря — пара VPS на разных континентах, где есть только один NS. Безусловно можно протестировать такую схему, но трудозатраты тут большие, но секретные письма из Бразилии и Казахстана этого могут стоить ![]()

Случай второй. Безопасность локальной сети. Это вариант для тех, у кого есть свои DNS, есть своя локальная сеть, компьютеры в ней и есть что из этой сети тащить. Здесь DNS нам тоже предлагает брешь, все дело в том, что при неправильной настройке сервера NS, с него можно стащить зонный файл и узнать записи домена, т.е. компьютеры, субдомены, IP. Далее я просто процитирую буквы из другой статьи, там все понятно:

Конфигурируя сервер, администраторы часто забывают правильно настроить службу DNS . После такой настройки служба DNS работает корректно: IP-адреса разрешаются в имена компьютеров, а символьные имена без проблем преобразуются в IP-адреса. На этом большинство администраторов и останавливаются: главное, чтобы работало. Работать-то оно работает, но неправильно настроенный сервер DNS может стать огромной дырой в системе безопасности компании. Одно дело, когда сервер DNS обслуживает локальную сеть без выхода в Интернет: даже, если кто-то и попытается «взломать» сервер, то вычислить «хакера» довольно просто. А вот, если сеть предприятия подключена к Интернет, то узнать, кто же пытался взломать (или взломал) вашу сеть довольно сложно. Ущерб от взлома может обойтись компании в кругленькую сумму.

Прежде, чем приступить к взлому сети или отдельной системы злоумышленник (или группа злоумышленников) пытается собрать как можно больше информации: имена компьютеров сети, имена пользователей, версии установленного программного обеспечения. Целой кладовой полезной для взломщика информации станет неправильно настроенная служба DNS (BIND). Рассмотрим небольшой пример: запустите программу nslookup и введите команду:

ls server.com

Если администратор забыл правильно настроить трансфер зоны, то кто угодно получит список компьютеров нашей сети:

[comp2.server.com]

server.com. 323.111.200.2

server.com. server = comp1.server.com

server.com. server = comp2.server.com

server.com. server = comp3.server.com

mail 323.111.200.17

gold 323.111.200.22

www.ie 323.111.200.11

jersild 323.111.200.25

comp1 323.111.200.1

comp3 323.111.200.3

parasit3 323.111.200.20

www.press 323.111.200.30

comp1 323.111.200.1

www 323.111.200.2

Примечание. Чтобы не было недоразумений, указаны несуществующие IP-адресаДабы не случилось непоправимого, разрешите передачу зону только одному компьютеру — вторичному серверу DNS вашей компании, если такой, конечно, имеется. В файле конфигурации сервиса named — /etc/named.conf — измените секцию options следующим образом:

options{

allow-transfer

{

192.168.1.2;

};

};

Вторичный сервер DNS , как правило, не передает никакой информации о зоне, поэтому обязательно укажите следующую строку в его файле конфигурации /etc/named.conf (в секции options):

allow-transfer { none; }

Если у вас нет вторичного сервера DNS , добавьте вышеуказанную строку в файл конфигурации основного сервера DNS .

Как любой хороший администратор, вы хотите, чтобы ваш сервер DNS быстро обслуживал запросы клиентов. Но к вашему серверу могут подключаться пользователи не из вашей сети, например, из сети конкурирующего провайдера. Тогда вас сервер будет обслуживать «чужих» клиентов. Непорядок! Опция allow-query позволяет указать адреса узлов и сетей, которым можно использовать наш сервер DNS:

allow-query { 192.168.1.0/24; localhost; };

В данном примере мы позволяем использовать наш сервер узлам из сети 192.168.1.0 и узлу localhost. Целесообразно разрешить рекурсивные запросы только из сети 192.168.1.0 и узлу localhost:

allow-recursion { 192.168.1.0/24; localhost; };

Обычно взлом любой сети начинается со сбора информации — о структуре сети, об установленном программном обеспечении и версиях этого ПО и т.д. Мы можем заставить сервер DNS сообщать не номер своей версии, а произвольное сообщение:

version «Made in USSR»;

Все вышеперечисленные опции должны быть указаны в секции options файла конфигурации named.conf:

options {

allow-query { 192.168.1.0/24; localhost; };

allow-recursion { 192.168.1.0/24; localhost; };

allow-transfer { 192.168.1.2; };

version «Made in USSR»;

}

Ну и на последок даю список бесплатных DNS хостингов. Для чего? Дабы, во-первых, парковать туда свои домены и быть он-лайн в своей почте, во-вторых, быстро («на горячую») менять A-запись для домена, а не ждать обновления NS у регистратора. (В 21-м веке «на горячую» смена происходит уже не только HDD-дисков, но и местоположения сайта.)

netbreeze.net/dns — максимум одна зона в бесплатном пакете, есть одномегабайтный хостинг (под визитку или редирект), суппорт может настроить трансфер зоны, три NS

pdd.yandex.ru/help/section9/ — два NS от Яндекса

ypdns.com — пять NS, 10 бесплатных зон

cloudns.net — три зоны, четыре NS, в бесплатном варианте много ограничений, но работать с этим вполне реально

freedns.ws

freedns.afraid.org — есть редактор

everydns.com

zoneedit.com — держит зону *.gov, нет редактора зоны, бесплатно 5 зон

editdns.net

xname.org

ns2.trifle.net — только вторичный NS

Всех с прошедшими новогодними праздниками! И этот год я открою записью-обзором о Twitter-клиентах для Android, коих я устанавливал себе большое множество, и из этого множества я отобрал несколько наиболее лучших на мой взгляд.

Я как большой любитель Twitter, изучил его вдоль и поперек, и чем я руководствовался при выборе:

- программа должна запускаться на Android 1.5 (сразу же отпал такой клиент как Twicca и Twitter for Android (тот, что официальный));

- программа должна давать возможность просмотра цепочек сообщений, уметь делать ретвиты (желательно встроенные и через свой твит), уметь фаворить твиты;

- желательно быть на английском (это мы узнаем почему важно ниже);

- возможность отключения аватаров, чтобы экономить место на экране и траффик;

- и уметь все обычные функции — лента, ДМ, реплаи, просмотр фаворитз.

Не поверите, но даже такой скупой функционал есть не везде, или сделан не так, как я бы привык это видеть. Ниже мы рассмотрим четыре программы, в которых это все есть, и рассмотрим какие еще плюшки там предоставляются, ну и минусы не будут забыты.

Ну и может быть стоит сказать какие функции меня совсем не интересуют — геолокация, хм, а что еще — не знаю.

Небольшое отступление: на Windows Mobile я пользовался клиентом Azurea, он умел все выше перечисленное, follow/unfollow, lists и прочее, но главная фишка — он умел показывать как ники пользователей, так и имена. Например, вы получили реплай от пользователя @somebody_knows, но у вас из головы вылетело кто это, как зовут, и возникает вопрос как отвечать. Azurea бы мог показать сразу же, тут же, — имя этого человека. Если вы очень пунктуальный человек, вы могли бы даже обратиться по имени, человек бы это оценил. Но в Android клиентах я не видел совместного показа имени и никнейма.

Twigee

Начнем с этого клиента. Его плюсы (помимо выше перечисленного в начале!) — он умеет показывать с какого Twitter-клиента писал автор твита — сможем определить с телефона он твитит или нет, пожалуй единственная деталь. У клиента приятная и спокойная тема оформления, удобное поле ввода нового твита. Одним словом, ниже будут картинки, где все видно. Самый главный минус — программа при обновлении ленты и наличия в них ответов вам, могла пропустить ответы вам, и уже в ленте с реплаями не показать их. Т.е. какие-то твиты адресованные вам пропускаются, увидите их только с обычного компьютера, если они не потеряются в куче твитов вообще. Так что, пользоваться этим оказалось неудобно. Картинки:

Touteir (Plume)

Очень красивая программа — можно твиты от определенных пользователей делать одним каким-то определенным цветом, также показывает клиент, с которого пользователь написал твит. В ленте ответов даже показываются ретвиты вас (те, что сделаны не через RT-твит). Но здесь весьма неудобная навигация для ответа — появляется какая-то полоска, ее можно таскать по экрану. Сам ответ не удобный — на отдельном экране, а не как в предыдущем варианте — пол-экрана лента, пол-экрана место для ответа. И главное, версия 2.0, которая стала называться Plume нереальный тормоз. Картинки:

Hoosuite

В этой программе можно подключить не только Twitter, но и FaceBook. Относительно Twitter — в твитах не показывается клиент, опять же отдельный экран для ответа или твитчивания, тормознутый, но зато в профилях пользователей можно просмотреть их фаворитз, реплаи им. Главная фишка этого клиента — он умеет отправлять твиты в будущее, т.е. закладываем твит, время отправки и сохраняем. Но я эту функцию не проверял. Картинки:

Twidroyd

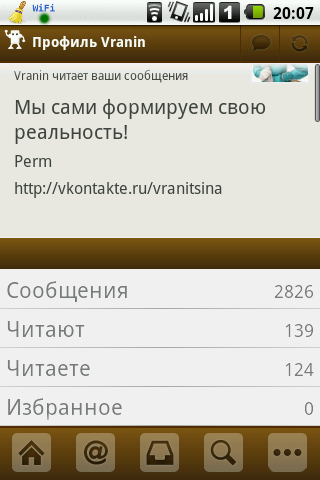

Читатель уже наверное притомился, очень хорошо, что рассматриваем всего четыре клиента, но внимание — гвоздь программы — лучший клиент — Twidroyd. Функций так много, что меню мне кажутся излишне длинными. Я думаю обычному пользователю многие функции и не пригодились бы в Twitter-клиенте на телефоне — управление списками, просмотреть кто тебя ретвитит, а кого ты и с кем, причем эта штука в моей версии работала коряво. Еще минусы в том, что если твит ответ кому-то, то клиент не показывает из какой программы твит написан — не понятна такая несправедливость, почему обычный твит (не ответ) показывает, а тут видите ли не надо. Но главная проблема — русский язык, не отключаемый, только разборкой программы можно убрать. Посмотрите на картинку — просмотр профиля (не моего!):

Почему здесь такие слова — «читают» и «читаете» — ведь это не мой профиль! А другого пользователя. Трудности перевода еще встречаются и не раз, в меню про ретвиты и в меню поиска. А в общем и целом смотрите картинки:

За интерес к статье благодарю @somebody_knows, @Sunday_Owl, @TarasShevchenko, @Masha_Paprika, @Lady_flam, @Vranin — хотел уместить всех их на скриншотах, но это оказалось сложным, много народу, и кто-то не попал; сорри, если не попали, в следующий раз обязательно, да и вообще — пишите я вам слово предоставлю хоть на целую запись в блог

До нового года остаются считанные часы, у кого-то может уже даже минуты, и я хотел бы поздравить всех с наступающим, грядущим, новым, 2011-ым, годом!

Пусть новый год будет лучше во всем предыдущего, пусть загаданные желания сбываются, мечты осуществляются, а жизнь преображается во что-то красивое и успешное, пусть каждый день будет счастливым, позитивным и радостным!

Счастья всему миру, любви и радости!

И чтобы новый год был таким же безмятежным, как в песни ниже

Аудиозапись: Adobe Flash Player (версия 9 или выше) требуется для воспроизведения этой аудиозаписи. Скачать последнюю версию здесь. К тому же, в Вашем браузере должен быть включен JavaScript.

Урррр! Yahooooo! С наступающим! Алоха! ![]()

Ваш Antoshik ![]()

Последние пара записей перед наступление полуночи.

Поздравил наверное рекордное число человек, но не считал ![]() И всех хочется поздравить по-разному, необычному, и наверное это удается. Сам получил несколько таких замечательных и приятных праздравлений, что «прям мимими».

И всех хочется поздравить по-разному, необычному, и наверное это удается. Сам получил несколько таких замечательных и приятных праздравлений, что «прям мимими».

Напутствие на грящий год. В будущем году надо относиться к людям более внимательно и аккуратно, с чувством трепета и позитивным настроением, с добротой в душе и делах, и все тоже самое, надеюсь, вернется в ответ. А пока не забудьте поздравить всех-всех-всех, может именно вашего поздравления человек ждет от вас!

Мое поздравление читателям моего блога будет в следующей записи.